近日,黑客利用域名系統(DNS)隧道技術跟蹤受害者,追蹤其何時打開網絡釣魚電子郵件和點擊惡意鏈接,並掃描網絡是否存在潛在漏洞。

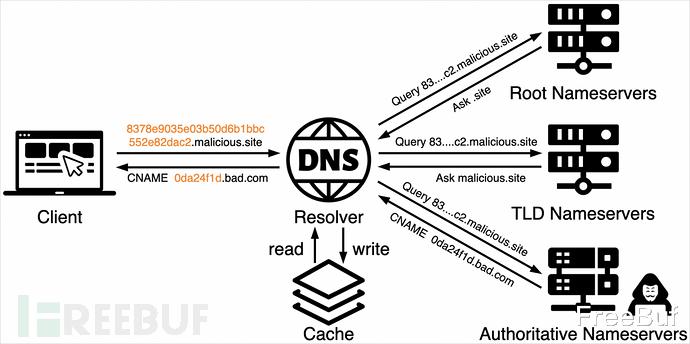

DNS 隧道技術是對通過 DNS 查詢發送和檢索的數據或命令進行編碼,實質上是將 DNS 這一基本網絡通信組件變成一個隱蔽的通信渠道。

黑客以 Base16 或 Base64 或自定義文本編碼算法等各種方式對數據進行編碼,以便在查詢 TXT、MX、CNAME 和地址記錄等 DNS 記錄時返回這些數據。

黑客通常使用 DNS 隧道繞過網絡防火牆和過濾器,利用這種技術進行指揮和控制(C2)以及虛擬專用網絡(VPN)操作。DNS 隧道技術也有合法的應用,如繞過審查。

通過 DNS 隧道進行數據外滲和注入,圖源: Unit 42

Palo Alto Networks 的 Unit 42 安全研究團隊最近在涉及受害者跟蹤和網絡掃描的惡意活動中發現了更多使用 DNS 隧道的情況。

TrkCdn 活動第一個活動被追蹤爲 "TrkCdn",重點是追蹤受害者與釣魚電子郵件內容的關聯。

攻擊者在電子郵件中嵌入內容,打開後會對攻擊者控制的子域執行 DNS 查詢,這些子域的 FQDN 包含編碼內容。例如,4e09ef9806fb9af448a5efcd60395815.trk.simitor[.]com。

其中 4e09ef9806fb9af448a5efcd60395815 是 unit42@not-a-real-domain[.]com 的 md5 哈希值,它解析爲主要權威名稱服務器的 CNAME。

研究人員解釋說:盡管不同目標的 FQDN 各不相同,但它們都被轉發到 cdn.simitor[.]com 使用的相同 IP 地址。隨後該權威名稱服務器會返回一個 DNS 結果,該結果會指向一個由攻擊者控制的服務器,該服務器會發送由攻擊者控制的內容。這些內容可能包括廣告、垃圾郵件或網絡釣魚內容。

通過這種方法,攻擊者可以評估他們的策略,改進策略,並確認向受害者發送惡意有效載荷。

TrkCdn 業務中使用的域名的生命周期,圖源: Unit 42

Unit 42 的報告還強調了一個類似的活動,該活動利用 DNS 隧道跟蹤垃圾郵件的發送,被稱爲SpamTracker。

SecShow 活動分析人員發現的第二個活動代號爲 "SecShow",利用 DNS 隧道掃描網絡基礎設施。攻擊者會在 DNS 查詢中嵌入 IP 地址和時間戳,以繪制網絡布局圖,發現潛在的配置漏洞,並利用這些漏洞進行滲透、數據竊取或拒絕服務。

該活動中使用的 DNS 查詢會定期重複,以實現實時數據收集、檢測狀態變化,並測試不同網絡部分對主動 DNS 請求的響應。

威脅行爲者選擇 DNS 隧道而不是跟蹤像素和常規網絡掃描工具等更傳統的方法有幾個原因,包括能夠繞過安全工具、避免檢測和保持操作的多功能性。

Unit 42 建議企業實施 DNS 監控和分析工具,以監控和分析日志中的異常流量模式和異常情況,如非典型或高流量請求。

此外,最好限制網絡中的 DNS 解析器,只處理必要的查詢,減少 DNS 隧道濫用的可能性。

參考來源:Hackers use DNS tunneling for network scanning, tracking victims (bleepingcomputer.com)